Первый слайд презентации: Механизмы обеспечения безопасности коммутируемых локальных сетей

Слайд 2

Локальные сети, разделенные на логические сегменты, называют коммутируемыми локальными сетями. Коммутатор – это устройство, функционирующее на втором/третьем уровне эталонной модели ISO/OSI и предназначенное для объединения сегментов сети, работающих на основе одного протокола канального/сетевого уровня. Коммутатор направляет трафик только через один порт, необходимый для достижения места назначения

Слайд 4

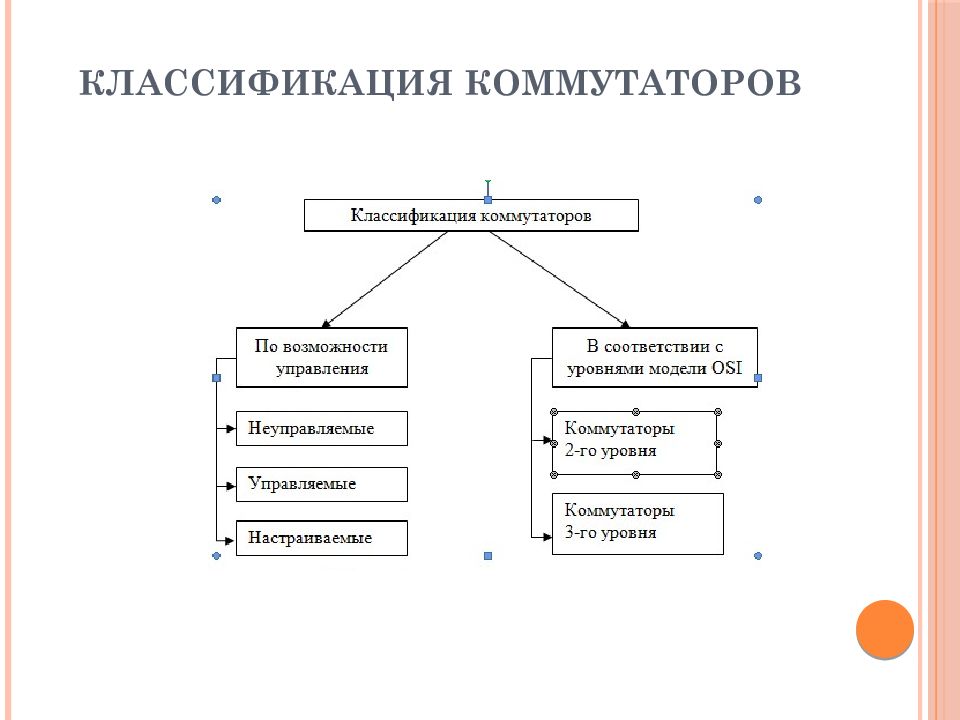

Коммутатор уровня 2 предназначен для соединения нескольких устройств локальной вычислительной сети (LAN) или нескольких сегментов данной сети. Обрабатывает и регистрирует МАС–адреса поступающих фреймов, осуществляет физическую адресацию и управления потоком данных. Коммутаторы уровня 3 фактически являются маршрутизаторами, которые реализуют механизмы маршрутизации с использованием протоколов маршрутизации с помощью специализированных аппаратных средств. Используются в локальных сетях для обеспечения быстродействующей передач). Маршрутизаторы применяются при организации внешней связи.

Слайд 5: Адресация в IP- сетях

В стеке протоколов TCP/IP используется три типа адресов: 1. МАС-адрес – идентификационный номер сетевого адаптера или порта маршрутизатора, например, 00-60-17-3D-BC-01. Эти адреса назначаются производителями оборудования и являются уникальными, так как управляются централизовано. Для всех существующих технологий локальных сетей МАС-адрес имеет формат 6 байтов: старшие 3 байта - идентификатор фирмы производителя, а младшие 3 байта назначаются уникальным образом самим производителем. 2. Доменный адрес. Имеет иерархическую структуру и несет смысловую нагрузку, поскольку предназначен для удобства запоминания пользователем. Такой адрес состоит из нескольких частей, например, имени машины, имени организации, имени домена. Называется также DNS-именем. Например, www.susu.ac.ru. 3. Сетевой адрес. Для сетей, поддерживающих стек протоколов TCP/IP, это IPадрес. IP-адрес имеет длину 4 байта и обычно записывается в виде четырех чисел, представляющих значения каждого байта в десятичной форме, и разделенных точками, например: 193.233.81.15 - традиционная десятичная форма представления адреса.

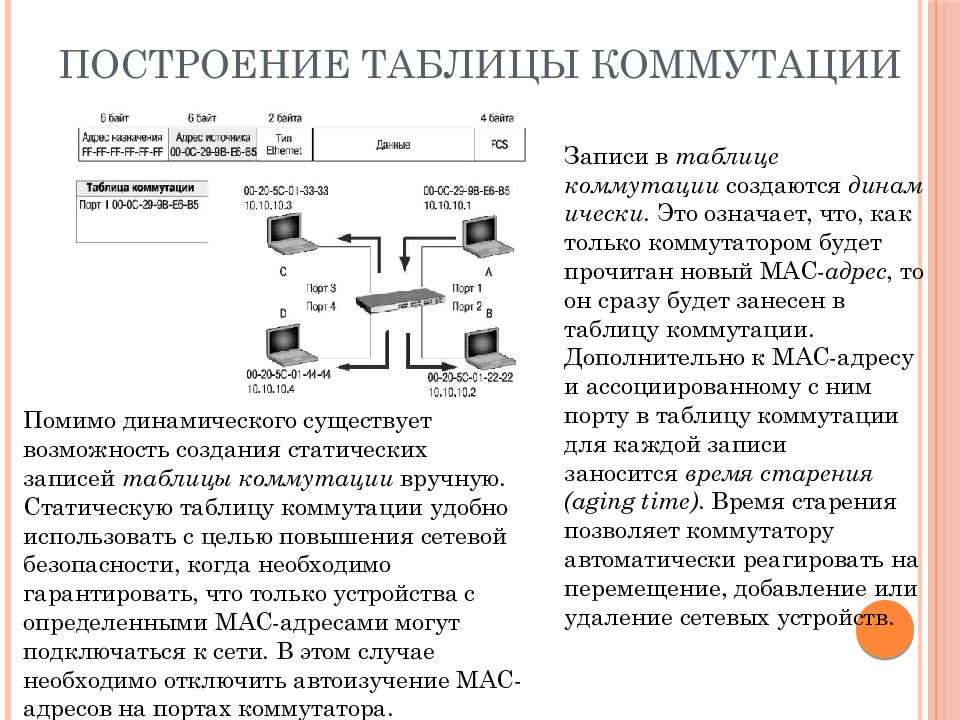

Слайд 6: Построение таблицы коммутации

Записи в таблице коммутации создаются динамически. Это означает, что, как только коммутатором будет прочитан новый МАС- адрес, то он сразу будет занесен в таблицу коммутации. Дополнительно к МАС-адресу и ассоциированному с ним порту в таблицу коммутации для каждой записи заносится время старения ( aging time ). Время старения позволяет коммутатору автоматически реагировать на перемещение, добавление или удаление сетевых устройств. Помимо динамического существует возможность создания статических записей таблицы коммутации вручную. Статическую таблицу коммутации удобно использовать с целью повышения сетевой безопасности, когда необходимо гарантировать, что только устройства с определенными МАС-адресами могут подключаться к сети. В этом случае необходимо отключить автоизучение МАС-адресов на портах коммутатора.

Слайд 7: 1. Ограничение количества управляющих компьютеров

Современные коммутаторы позволяют задать конкретные компьютеры (IP-адреса), с которых будет происходить настройка данных коммутаторов по Web - или Telnet - инерфейсам или через протокол SNMP. Попытка прочих компьютеров подключиться к коммутаторам для управления ими будет отклонена

Слайд 8: 2.Настройка безопасности индивидуального порта

Данная функция позволяет: заблокировать дальнейшее обновление таблицы коммутатора – если конфигурирование сети больше не изменятся. Коммутатор будет отбрасывать все пакеты, которые поступают с неизвестных адресов. Действие можно выбрать для конкретных портов. задать максимальное количество MAC-адресов для привязки к конкретному порту.

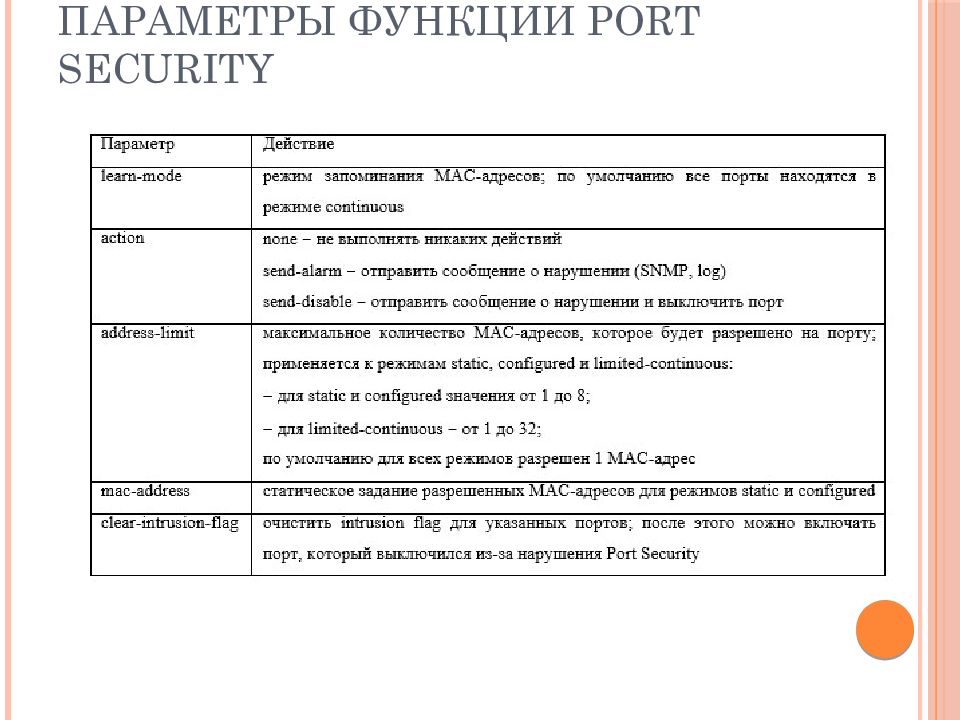

Слайд 9: Функция Port Security

Port S ecurity функция коммутатора, позволяющая указать MAC-адреса хостов, которым разрешено передавать данные через порт. После этого порт не передает пакеты, если MAC-адрес отправителя не указан как разрешенный. Кроме того, можно указывать не конкретные MAC-адреса, разрешенные на порту коммутатора, а ограничить количество MAC-адресов, которым разрешено передавать трафик через порт. Используется для предотвращения: несанкционированной смены MAC-адреса сетевого устройства или подключения к сети; атак, направленных на переполнение таблицы коммутации.

Слайд 11: 3. Фильтрация MAC- адресов

Дополнительно можно настроить коммутатор так, чтобы он не принимал пакеты с определенным MAC-адресом (как получателя, так и отправителя). Для этого служит таблица фильтрации трафика ( Filtering Table ). Фактически данная таблица является « чѐрным списком». После получения пакета коммутатор считывает оба аппаратных адреса, как получателя, так и отправителя. Если хотя бы один из них содержится в таблице фильтрации, то пакет отбрасывается

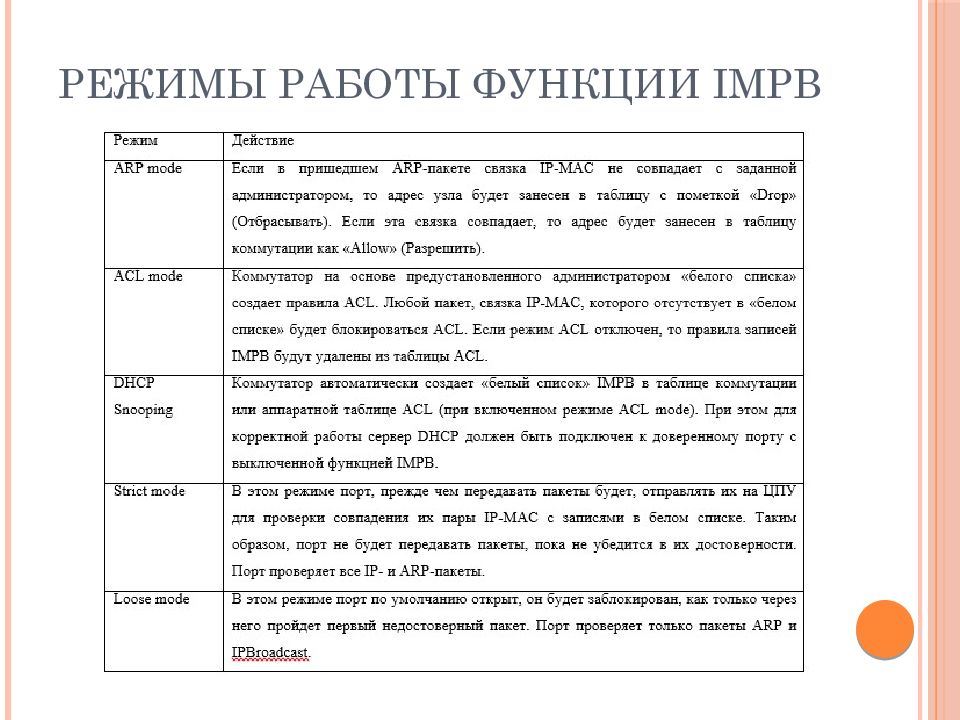

Слайд 12: 4. Технология фильтрации IP-MAС Binding

Основное назначение данной технологии – это ограничить доступ к коммутатору определѐнного количества компьютеров. Для этого индивидуально для каждого желаемого порта создаѐтся таблица соответствия IP- и MAC-адресов. Далее коммутатор будет пропускать только пакеты с указанными MAC-адресами и только в том случае, если истинно соответствие IP- и MAC-адреса. Существенные отличия данной технологии от технологии фильтрации MAC-адресов: фильтрация работает на всех портах, а в данной технологии можно настраивать каждый порт в отдельности; фильтрация содержит « чѐрный » список, то есть работает по принципу: не пропускать те пакеты, MAC-адреса которых содержатся в таблице фильтрации. Данная технология, наоборот, содержит «белый» список, то есть пропускает только те пакеты, MAC-адреса которых содержатся в созданных списках; в отличие от фильтрации технология IP-MAC Binding проверяет не только MACадрес источника пакета, но и его IP-адрес.

Слайд 13

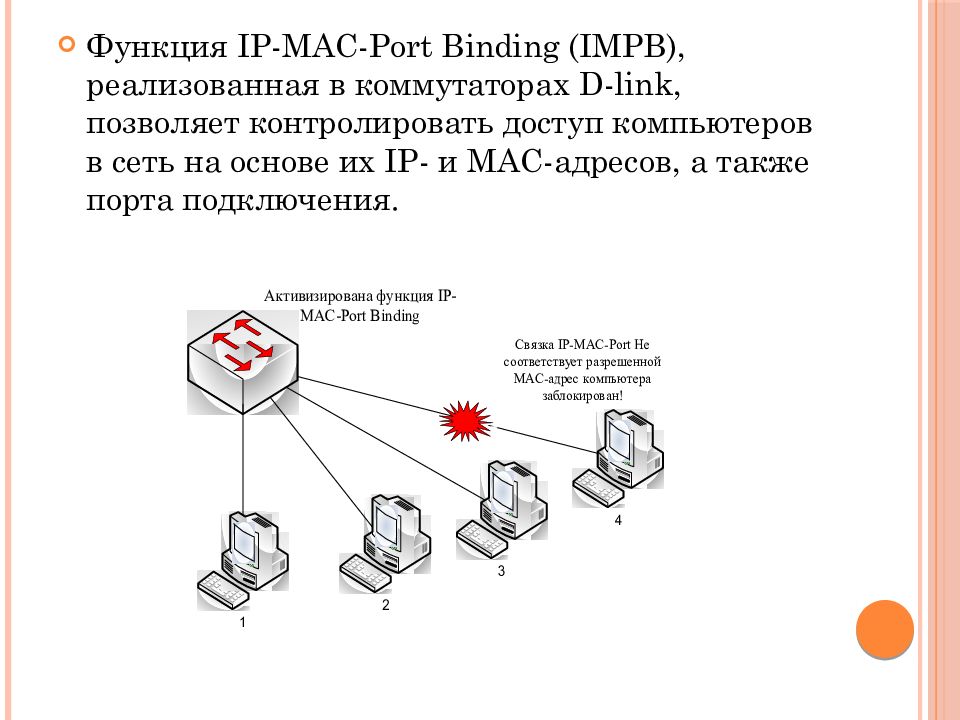

Функция IP - MAC - Port Binding ( IMPB ), реализованная в коммутаторах D - link, позволяет контролировать доступ компьютеров в сеть на основе их IP - и MAC -адресов, а также порта подключения.

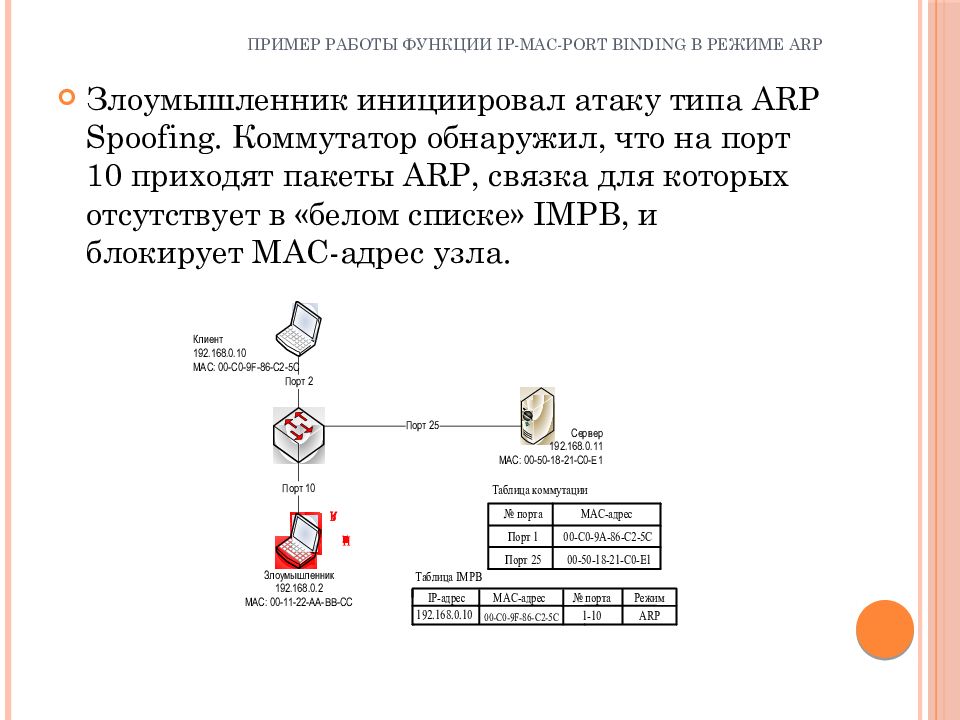

Слайд 15: пример работы функции IP - MAC - Port Binding в режиме ARP

Злоумышленник инициировал атаку типа ARP Spoofing. Коммутатор обнаружил, что на порт 10 приходят пакеты ARP, связка для которых отсутствует в «белом списке» IMPB, и блокирует MAC -адрес узла.

Слайд 16: 5. Списки контроля доступа ( Access Control Lists )

Списки контроля доступа обеспечивают ограничение прохождения трафика через коммутатор. Фактически технология ACL реализует на коммутаторах 3-го уровня полноценный фильтр пакетов. Приѐм пакетов или отказ в приѐме основывается на определѐнных признаках, которые содержит пакет: IP- и MAC-адреса источника и приѐмника ; номер VLAN; номер порта TCP или UDP; тип ICMP-сообщения.

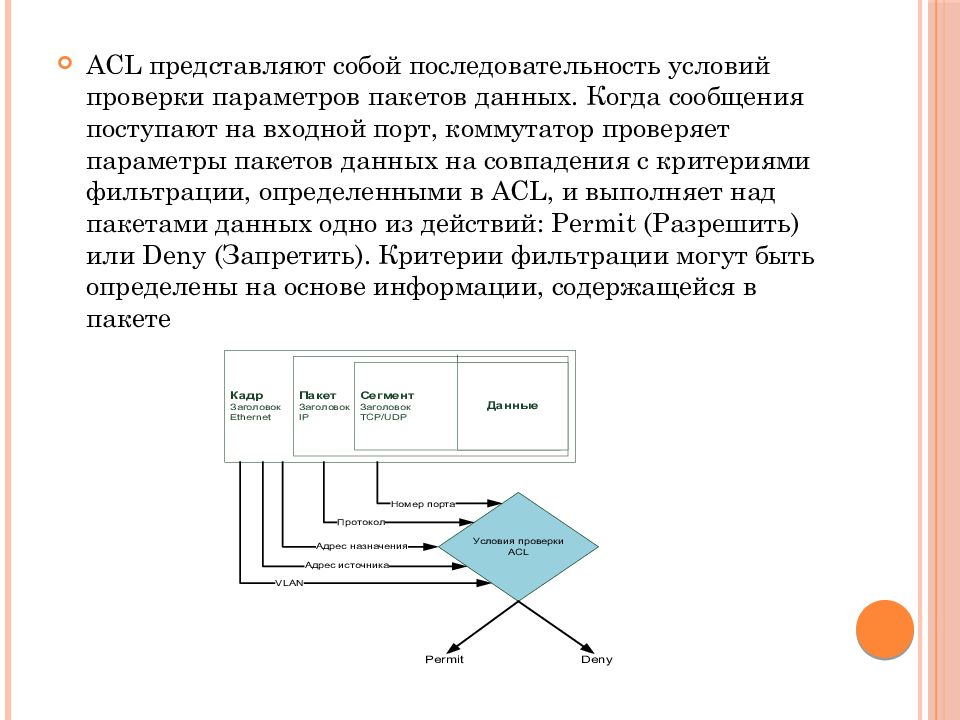

Слайд 17

ACL представляют собой последовательность условий проверки параметров пакетов данных. Когда сообщения поступают на входной порт, коммутатор проверяет параметры пакетов данных на совпадения с критериями фильтрации, определенными в ACL, и выполняет над пакетами данных одно из действий: Permit (Разрешить) или Deny (Запретить). Критерии фильтрации могут быть определены на основе информации, содержащейся в пакете

Слайд 18

Ключевым понятием в данной технологии является понятие профиля доступа – это набор признаков, который содержит пакет, с определѐнными значениями. Каждый профиль доступ имеет свой уникальный номер в пределах коммутатора. Пример профилей доступа: Существуют также контекстно-зависимые профили. Основное отличие контекстно-зависимых профилей от всех остальных заключается в том, что в них признаки задаются смещением относительно начала кадра Ethernet. Например, чтобы указать MAC-адрес источника пакета в контекстно-зависимом профиле необходимо указать смещение Offset = 6 байтам и далее значение MAC-адреса, так как данный адрес располагается в заголовке кадра Ethernet с 7 по 12 байт включительно.

Слайд 19

Профиль является всего лишь образцом (некоторым эталоном), на основе которого создаются правила. Правила представляют собой профиль, заполненный конкретными значениями признаков и содержащий действие, которое необходимо выполнить над пакетом, если он попадает под эти признаки. Обычно действие – это удалить или продвинуть пакет. Для каждого профиля может быть создано более одного правила. Например, для вышеприведѐнного профиля с ID=2 могут быть созданы следующие правила: При поступлении пакета на коммутатор профили доступа применяются последовательно, в порядке возрастания их номеров. Пакет проверяется на соответствие условиям, указанным во всех правилах профиля, начиная с первого профиля. Если правило подходит, пакет в соответствие с действием обработки либо принимается, либо отбрасывается и дальше не проверяется. Если пакет не попадает ни под одно правило профиля, то пакет проверяется по правилам следующего профиля. Если не один профиль не подходит, то применяется политика по умолчанию – разрешающая или запрещающая прохождение трафика. Очень важно правильно расставлять профили и правила внутри профилей потому, что если пакет попадает хотя бы под одно запрещающее правило, то он удаляется из коммутатора и дальше не проверяется на соответствие другим правилам, даже если среди них есть правила, которые могли бы его пропустить дальше.

Слайд 20: 6. Сегментация трафика ( Traffic Segmentation)

Сегментация трафика служит для разграничения портов на Канальном уровне. Данная функция позволяет настраивать порты или группу портов таким образом, чтобы они были изолированы друг от друга, но в то же время имели доступ к разделяемым портам, используемым для подключения серверов или магистрали сети провайдера. Очень важной является возможность одновременного использования данной функции с виртуальными сетями (VLAN), что позволяет производить дальнейшее разграничение прав. Данная технология схожа с технологией VLAN, но является более ограниченной по функциональности. К преимуществам технологии можно отнести: простота настройки; более низкая загрузка процессора коммутатора по сравнению с VLAN

Слайд 21

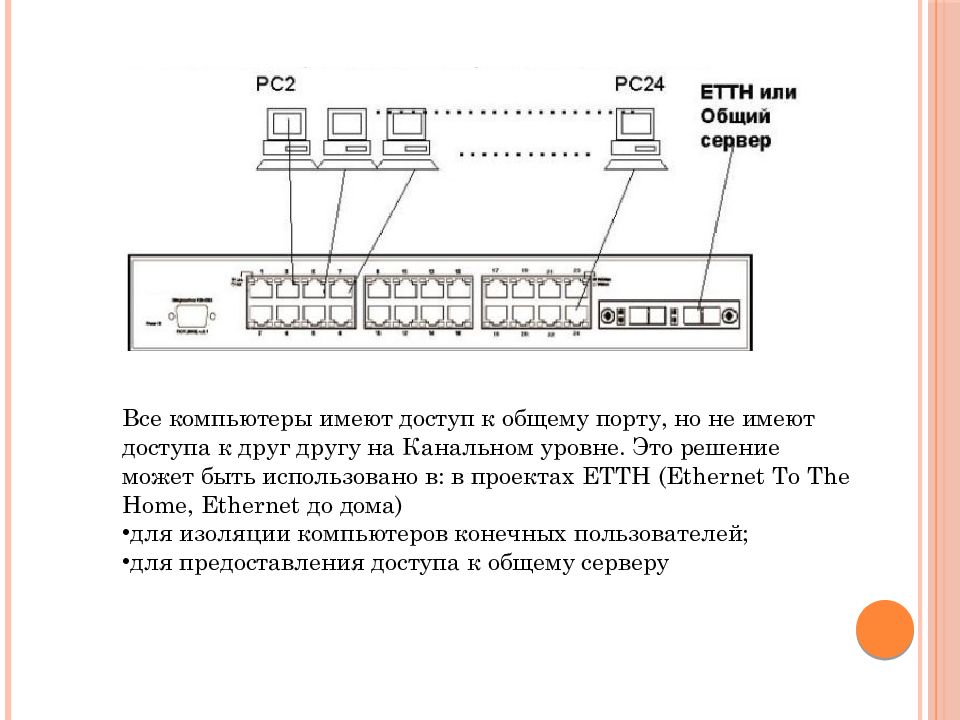

Все компьютеры имеют доступ к общему порту, но не имеют доступа к друг другу на Канальном уровне. Это решение может быть использовано в: в проектах ETTH ( Ethernet To The Home, Ethernet до дома) для изоляции компьютеров конечных пользователей; для предоставления доступа к общему серверу

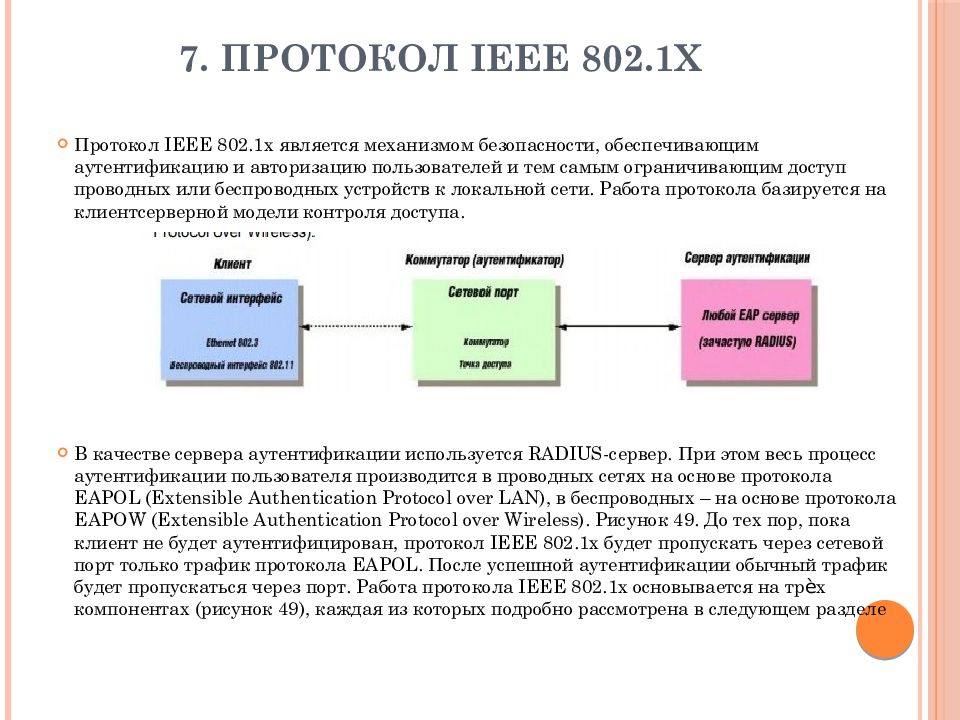

Слайд 22: 7. Протокол IEEE 802.1x

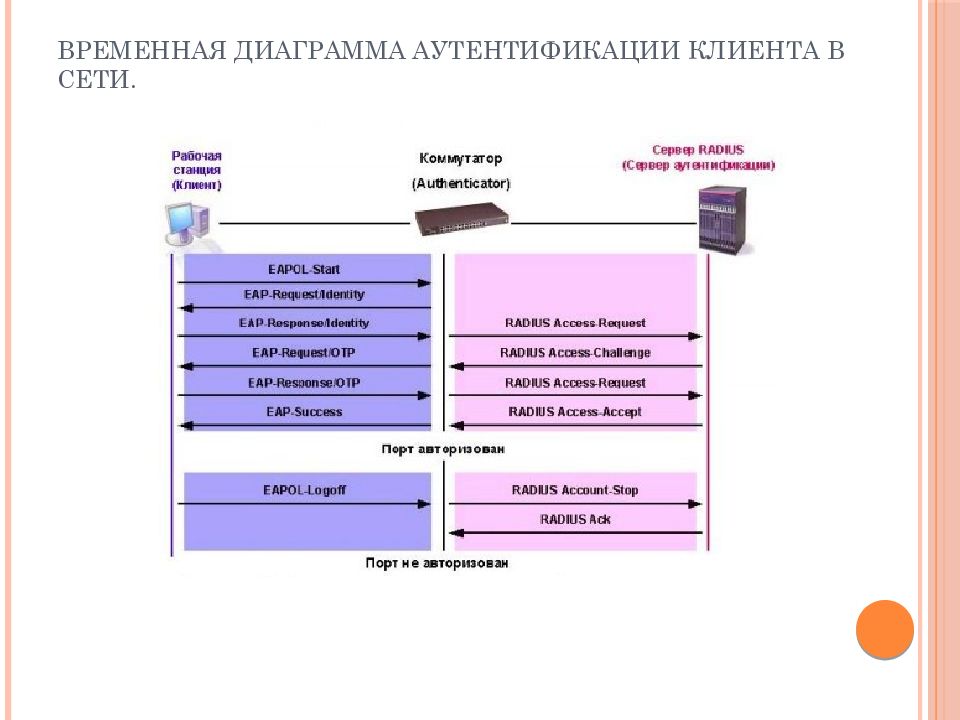

Протокол IEEE 802.1x является механизмом безопасности, обеспечивающим аутентификацию и авторизацию пользователей и тем самым ограничивающим доступ проводных или беспроводных устройств к локальной сети. Работа протокола базируется на клиентсерверной модели контроля доступа. В качестве сервера аутентификации используется RADIUS-сервер. При этом весь процесс аутентификации пользователя производится в проводных сетях на основе протокола EAPOL ( Extensible Authentication Protocol over LAN), в беспроводных – на основе протокола EAPOW ( Extensible Authentication Protocol over Wireless ). Рисунок 49. До тех пор, пока клиент не будет аутентифицирован, протокол IEEE 802.1x будет пропускать через сетевой порт только трафик протокола EAPOL. После успешной аутентификации обычный трафик будет пропускаться через порт. Работа протокола IEEE 802.1x основывается на трѐх компонентах (рисунок 49), каждая из которых подробно рассмотрена в следующем разделе

Слайд 23: 7.1. Роли устройств

Клиент – это рабочая станция, которая запрашивает доступ к локальной сети и сервисам коммутатора и отвечает на запросы коммутатора. На рабочей станции должно быть установлено клиентское ПО, реализующее протокол 802.1x (в ОС Microsoft Windows XP данное ПО является встроенным). Сервер аутентификации выполняет фактическую аутентификацию клиента, проверяя подлинность клиента и информируя коммутатор, предоставлять или нет клиенту доступ к локальной сети. Коммутатор (также называется аутентификатор ) управляет физическим доступом к сети, основываясь на статусе аутентификации клиента. Коммутатор работает как посредник между клиентом и сервером аутентификации, получая запрос на проверку подлинности от клиента, проверяя данную информацию при помощи сервера аутентификации, и пересылая ответ клиенту. ПО коммутатора включает клиента RADIUS, который отвечает за инкапсуляцию и деинкапсуляцию кадров EAP и взаимодействие с сервером аутентификации.

Слайд 24: 7.2. Процесс аутентификации

Инициировать процесс аутентификации может коммутатор или клиент. Клиент инициирует аутентификацию, посылая кадр EAPOL-start, который вынуждает коммутатор отправить ему запрос на идентификацию. Когда клиент отправляет EAP – ответ со своей идентификацией, коммутатор начинает играть роль посредника, передающего кадры EAP между клиентом и сервером аутентификации до успешной или неуспешной аутентификации. Если аутентификация завершилась успешно, порт коммутатора становится авторизованным.

Слайд 26: 7.3. Состояние портов коммутатора

Состояние порта коммутатора определяется тем, получил или не получил клиент право доступа к сети. Первоначально порт находится в неавторизованном состоянии. В этом состоянии он запрещает прохождение всего входящего и исходящего трафика за исключением пакетов протокола IEEE 802.1x. Когда клиент аутентифицирован, порт переходит в авторизованное состояние, позволяя передачу любого трафика от него. Возможны варианты, когда клиент или коммутатор не поддерживают протокол IEEE 802.1x. Если клиент, который не поддерживает протокол IEEE 802.1x, подключается к неавторизованному порту, коммутатор посылает клиенту запрос на аутентификацию. Поскольку в этом случае клиент не ответит на запрос, порт останется в неавторизованном состоянии и клиент не получит доступ к сети. В другом случае, когда клиент с поддержкой протокола IEEE 802.1x подключается к порту, на котором не запущен протокол IEEE 802.1x, клиент начинает процесс аутентификации, посылая кадр EAPOL-start. Не получив ответа, клиент посылает запрос определѐнное количество раз. Если после этого ответ не получен, клиент, считая, что порт находится в авторизованном состоянии начинает посылать кадры

Слайд 27

В случае, когда и клиент и коммутатор поддерживают протокол IEEE 802.1x, при успешной аутентификации клиента, порт переходит в авторизованное состояние и начинает передавать все кадры клиента. Если в процессе аутентификации возникли ошибки, порт остаѐтся в неавторизованном состоянии, но аутентификация может быть восстановлена. Если сервер аутентификации не может быть достигнут, коммутатор может повторно передать запрос. Если от сервера не получен ответ после определѐнного количества попыток, то в доступе к сети будет отказано из-за ошибок аутентификации. Когда клиент завершает сеанс работы, он посылает сообщение EAPOL-logoff, переводящее порт коммутатора в неавторизованное состоянии. Если состояние канала связи порта переходит из активного ( up ) в неактивное ( down ), то порт также возвращается в неавторизованное состояние.

Слайд 28: 7.4. Методы контроля доступа при использовании протокола IEEE 802.1x

Протокол IEEE 802.1x предоставляет два метода контроля доступа к сети: 1. На основе портов ( Port-Based Access Control ). При использовании данного метода достаточно, чтобы только один любой пользователь, подключенный к порту коммутатора, был авторизован. Тогда порт перейдѐт в авторизованное состояние и доступ к сети получат любые пользователи, подключенному к данному порту. 2. На основе MAC-адресов ( MAC-Based Access Control ). При использовании данного метода при аутентификации также учитывается MAC-адрес клиента, подключенного к порту, и порт авторизуется только для клиента с конкретным MAC-адресом.

Слайд 29: Контроль доступа на основе портов

Изначально протокол IEEE 802.1x разрабатывался с учѐтом того, что к порту коммутатора подключено не более одного устройства

Слайд 30

Как только устройство успешно проходило процедуру аутентификации, порт переходил в авторизованное состояние и далее пропускал весь трафик до тех пор, пока не наступало событие, которое обратно переводило его в неавторизованное состояние. Следовательно, если порт коммутатора подключен не к одному устройству, а к сегменту локальной сети, то успешная аутентификация любого устройства из этого сегмента открывает доступ в сеть всем остальным уст ройствам из сегмента. Естественно, это является серьѐзной проблемой с точки зрения безопасности.

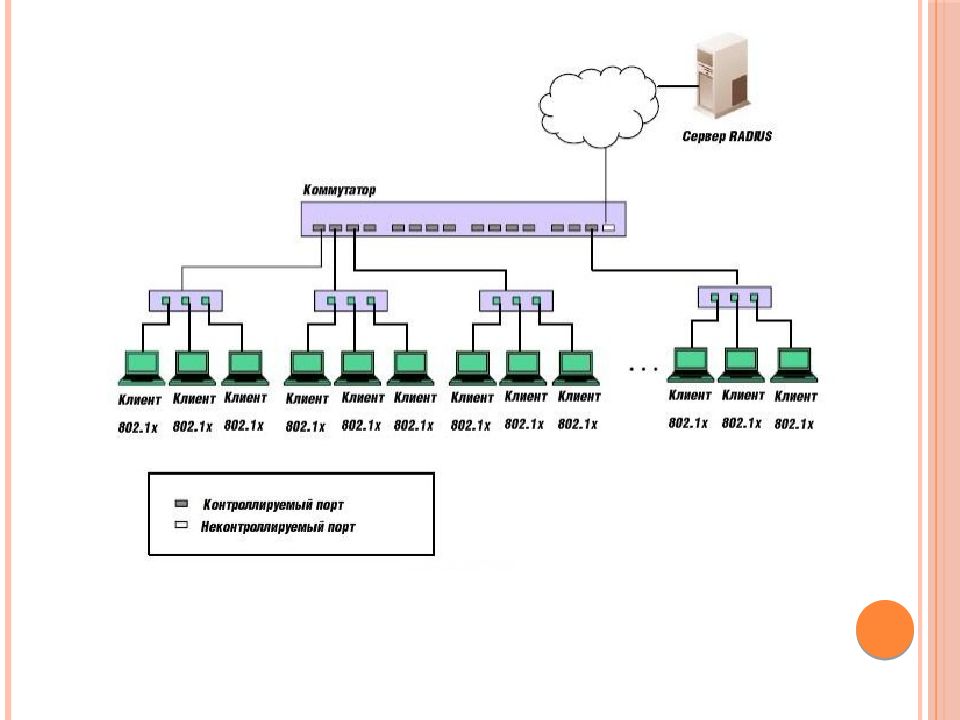

Слайд 31: Контроль доступа на основе MAC-адресов

Для того, чтобы успешно использовать протокол IEEE 802.1x в распределѐнных локальных сетях, необходимо создавать логические порты – по одному логическому порту на каждое устройство, подключенное к физическому порту. Таким образом, физический порт представляет собой множество логических портов, каждый из которых независимо контролирует отдельное устройство-клиента с точки зрения аутентификации и авторизации. Принадлежность устройства к определѐнному логическому порту осуществляется на основе MAC-адреса устройства Таким образом, устраняется проблема безопасности доступа множества устройств через один физический порт коммутатора.