Первый слайд презентации

Министерство профессионального образования и занятости населения Приморского края краевое государственное автономное профессиональное образовательное учреждение «Дальневосточный технический колледж» г. Уссурийск, 2024 г. Выполнил студент группы 941 : Куценко Григорий Сергеевич Руководитель дипломного проекта: Родина Ольга Викторовна Тема дипломного проекта: Проектирование и модернизация комплексной системы защиты информации на примере Жилищно-коммунальная служба №4 филиала ФГБУ "ЦЖКУ" Минобороны РФ по ВВО

Слайд 2

Актуальность дипломной работы В условиях современной цифровизации и развития информационных технологий, защита информации стала критически важным аспектом для всех сфер деятельности, включая жилищно-коммунальные службы. Жилищно-коммунальная служба №4 филиала ФГБУ "ЦЖКУ" Минобороны РФ по Восточному военному округу (ВВО) является важным звеном в системе управления и обеспечения жизнедеятельности военного персонала по Восточному военному округу и входящих в него военных поселений. Обработка большого объема данных, касающихся как личной информации военнослужащих и их семей, так и оперативных данных о жилищном фонде, расположении военных поселений, воинских частей и состав их подразделений требует высокого уровня защиты информации. Учитывая стратегическую важность данных, обрабатываемых Жилищно-коммунальной службой №4, внедрение и модернизация комплексной системы защиты информации (КСЗИ) является не только актуальной задачей, но и обязательным условием для обеспечения национальной безопасности в пределах как выделенного военного округа, так и общей распределенной структуры Жилищно-коммунального управления по военным округам.

Слайд 3

Цель проекта, объект и предмет исследования Целью проекта является исследование и модернизация имеющейся системы информационной безопасности на предприятии, а также построение и организация современной Комплексной системы защиты информации. Целью проекта Объект исследования Объектом исследования в данном проекте является Общие положения и практики формирования КСЗИ Предмет исследования Предметом исследования является Внедрение модернизированной КСЗИ в рамках особенностей процессов информационного обмена на рассматриваемом предприятии.

Слайд 4

Теоретическая и практическая значимость Теоретическая значимость проекта заключается в расширении научных знаний в области информационной безопасности и защиты критически важных информационных ресурсов, а также создание глубокой и многоаспектовой теоретической основы для построения защищенных информационных систем. Теоретическая значимость Практическая значимость Практическая значимость обусловлена реализацией конкретных мер и рекомендаций по обеспечению информационной безопасности на предприятии и формирования комплексной системы защиты информации. Реализация предложенных решений и мероприятий позволит значительно улучшить защиту информационных ресурсов, минимизировать риски и повысить общую устойчивость предприятия к различным угрозам.

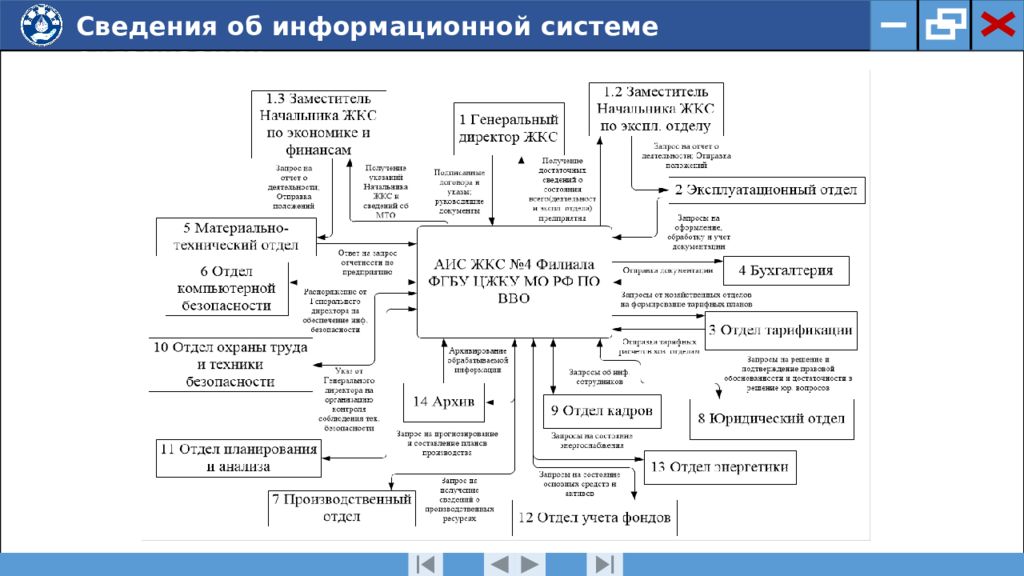

Слайд 6

Категории информации подлежащей защите № элемента информации Наименование элемента информации Гриф конфиденциальности информации Цена информации Наименование источника информации Местонахождение источника информации 1 Персональные данные сотрудников Конфиденциально 35 000 Электронная и бумажная документация Отдел кадров (кабинет №9) 2 Планирование тарифных планов Конфиденциально 60 000 Электронная и бумажная документация Отдел тарифов (кабинет №27-28) 3 Зарплатная ведомость Для служебного пользования 5 000 Электронная документация Отдел бухгалтерии (кабинет №7) 4 Формируемые счета за жилищно-коммунальные услуги Конфиденциально 50 000 Электронная и бумажная документация Отдел бухгалтерии (кабинет №8) 5 Бухгалтерская отчетность Для служебного пользования 30 000 Электронная и бумажная документация Отдел бухгалтерии (кабинет №8) 6 Плановое распределение ресурсов Конфиденциально 55 000 Электронная и бумажная документация Отдел планирования и анализа (кабинет №16) 7 Схемы организационного цикла действий Конфиденциально 45 000 Электронная и бумажная документация Отдел планирования и анализа (кабинет №16) 8 Схема построение безопасного документооборота Строго конфиденциально 60 000 Электронная и бумажная документация Отдел компьютерной безопасности (кабинет №2) 9 Должностная инструкция Для служебного пользования 5 000 Электронная и бумажная документация Отдел компьютерной безопасности (кабинет №2) 10 Технологическая карта структуры обмена информации в АС Конфиденциально 55 000 Электронная и бумажная документация Отдел компьютерной безопасности (кабинет №2)

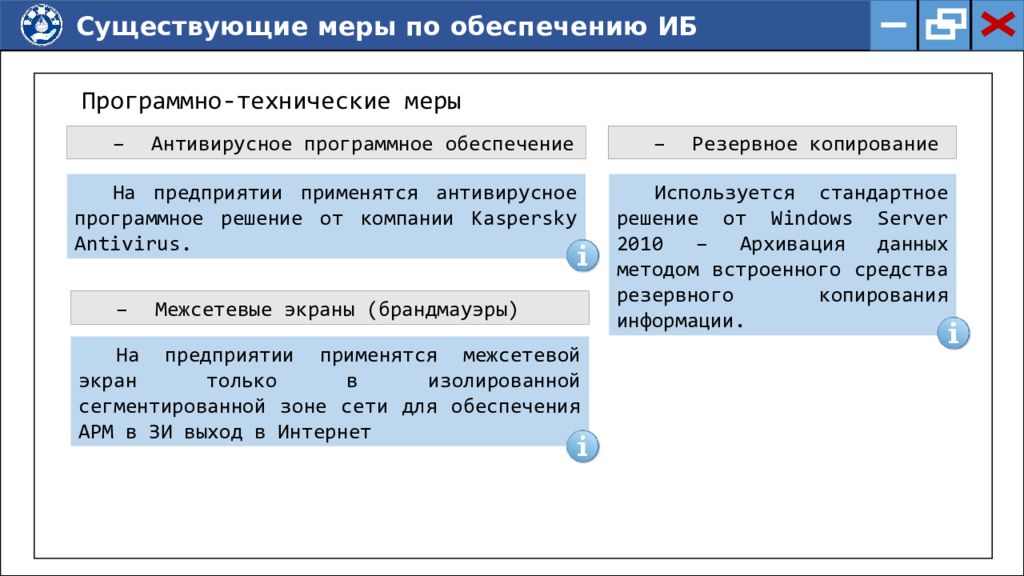

Слайд 7

Существующие меры по обеспечению ИБ − Антивирусное программное обеспечение Программно-технические меры На предприятии применятся антивирусное программное решение от компании Kaspersky Antivirus. − Межсетевые экраны (брандмауэры) На предприятии применятся межсетевой экран только в изолированной сегментированной зоне сети для обеспечения АРМ в ЗИ выход в Интернет − Резервное копирование Используется стандартное решение от Windows Server 2010 – Архивация данных методом встроенного средства резервного копирования информации.

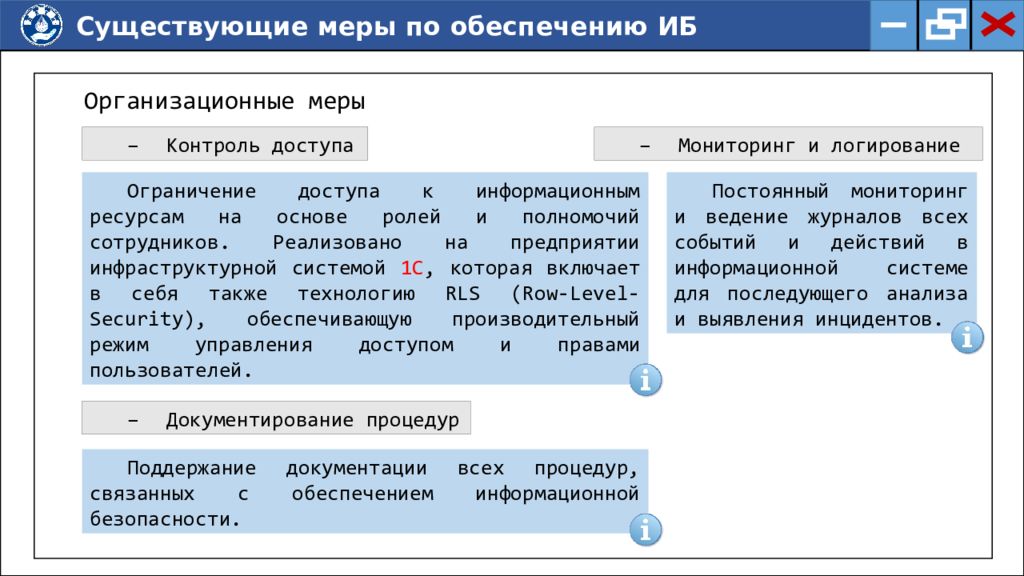

Слайд 8

Существующие меры по обеспечению ИБ − Контроль доступа Организационные меры Ограничение доступа к информационным ресурсам на основе ролей и полномочий сотрудников. Реализовано на предприятии инфраструктурной системой 1C, которая включает в себя также технологию RLS (Row-Level-Security), обеспечивающую производительный режим управления доступом и правами пользователей. − Документирование процедур Поддержание документации всех процедур, связанных с обеспечением информационной безопасности. − Мониторинг и логирование Постоянный мониторинг и ведение журналов всех событий и действий в информационной системе для последующего анализа и выявления инцидентов.

Слайд 9

Российское законодательство в области ИСПДн − Федеральный закон № 152-ФЗ «О персональных данных» от 27 июля 2006 года; Основными нормативными актами, регулирующими эту сферу, являются: − Постановление Правительства РФ № 687 от 15 сентября 2008 года − Постановление Правительства РФ № 1119 от 1 ноября 2012 года; Приказ Роскомнадзора № 996 от 5 сентября 2013 года.

Слайд 10

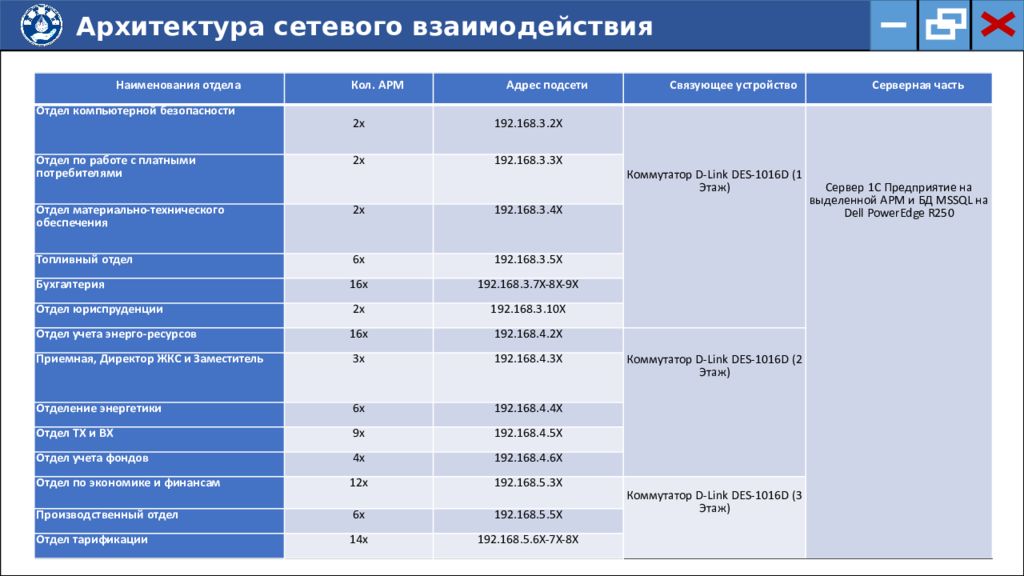

Архитектура сетевого взаимодействия Наименования отдела Кол. АРМ Адрес подсети Связующее устройство Серверная часть Отдел компьютерной безопасности 2 x 192.168.3.2X Коммутатор D-Link DES-1016D (1 Этаж) Сервер 1С Предприятие на выделенной АРМ и БД MSSQL на Dell PowerEdge R 250 Отдел по работе с платными потребителями 2 x 192.168.3.3X Отдел материально-технического обеспечения 2 x 192.168.3.4X Топливный отдел 6x 192.168.3.5X Бухгалтерия 16x 192.168.3.7X-8X-9X Отдел юриспруденции 2x 192.168.3.10X Отдел учета энерго-ресурсов 16x 192.168.4.2X Коммутатор D- Link DES-1016D (2 Этаж) Приемная, Директор ЖКС и Заместитель 3x 192.168.4.3X Отделение энергетики 6x 192.168.4.4X Отдел Т Х и ВХ 9x 192.168.4.5X Отдел учета фондов 4x 192.168.4.6X Отдел по экономике и финансам 12x 192.168.5.3X Коммутатор D- Link DES-1016D (3 Этаж) Производственный отдел 6x 192.168.5.5X Отдел тарификации 14x 192.168.5.6X-7X-8X

Слайд 11

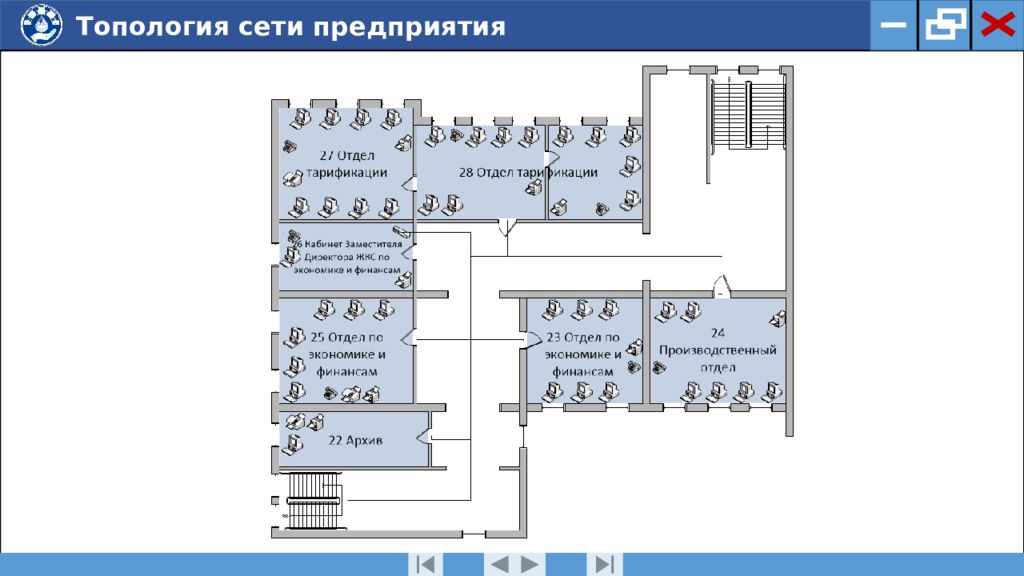

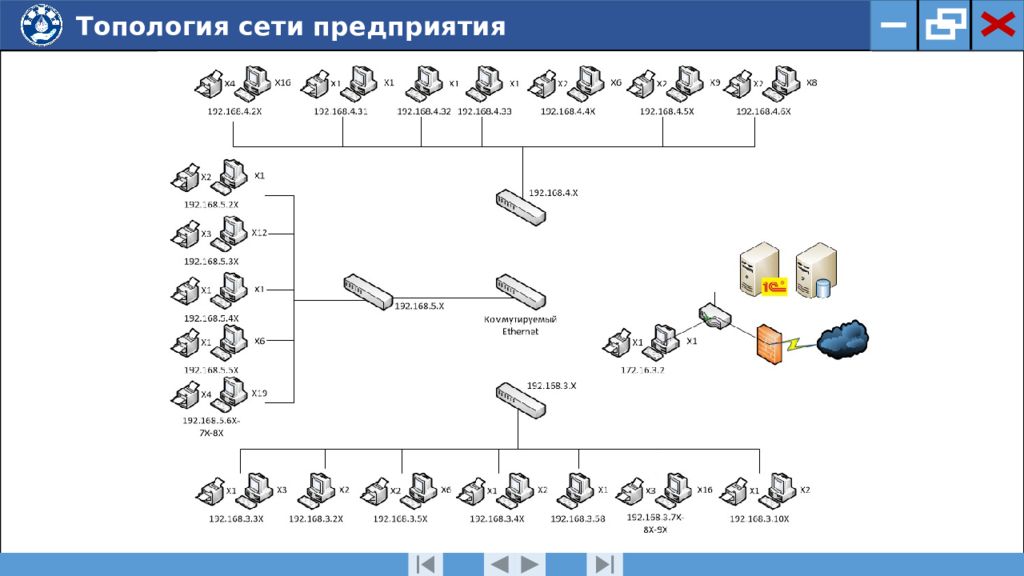

Топология сети предприятия В данной архитектуре сетевого взаимодействия используется физическая топология смешанного типа, объединяющая топологии вида Звезда и Общей шины, реализация которой происходит уже в Логической топологии сети.

Слайд 15

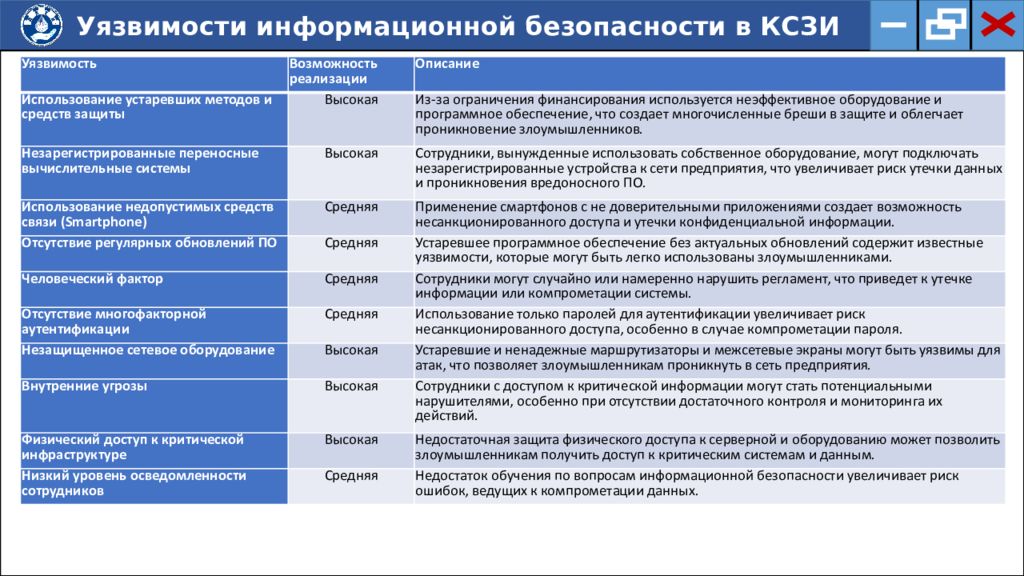

Уязвимости информационной безопасности в КСЗИ Уязвимость Возможность реализации Описание Использование устаревших методов и средств защиты Высокая Из-за ограничения финансирования используется неэффективное оборудование и программное обеспечение, что создает многочисленные бреши в защите и облегчает проникновение злоумышленников. Незарегистрированные переносные вычислительные системы Высокая Сотрудники, вынужденные использовать собственное оборудование, могут подключать незарегистрированные устройства к сети предприятия, что увеличивает риск утечки данных и проникновения вредоносного ПО. Использование недопустимых средств связи (Smartphone) Средняя Применение смартфонов с не доверительными приложениями создает возможность несанкционированного доступа и утечки конфиденциальной информации. Отсутствие регулярных обновлений ПО Средняя Устаревшее программное обеспечение без актуальных обновлений содержит известные уязвимости, которые могут быть легко использованы злоумышленниками. Человеческий фактор Средняя Сотрудники могут случайно или намеренно нарушить регламент, что приведет к утечке информации или компрометации системы. Отсутствие многофакторной аутентификации Средняя Использование только паролей для аутентификации увеличивает риск несанкционированного доступа, особенно в случае компрометации пароля. Незащищенное сетевое оборудование Высокая Устаревшие и ненадежные маршрутизаторы и межсетевые экраны могут быть уязвимы для атак, что позволяет злоумышленникам проникнуть в сеть предприятия. Внутренние угрозы Высокая Сотрудники с доступом к критической информации могут стать потенциальными нарушителями, особенно при отсутствии достаточного контроля и мониторинга их действий. Физический доступ к критической инфраструктуре Высокая Недостаточная защита физического доступа к серверной и оборудованию может позволить злоумышленникам получить доступ к критическим системам и данным. Низкий уровень осведомленности сотрудников Средняя Недостаток обучения по вопросам информационной безопасности увеличивает риск ошибок, ведущих к компрометации данных.

Слайд 16

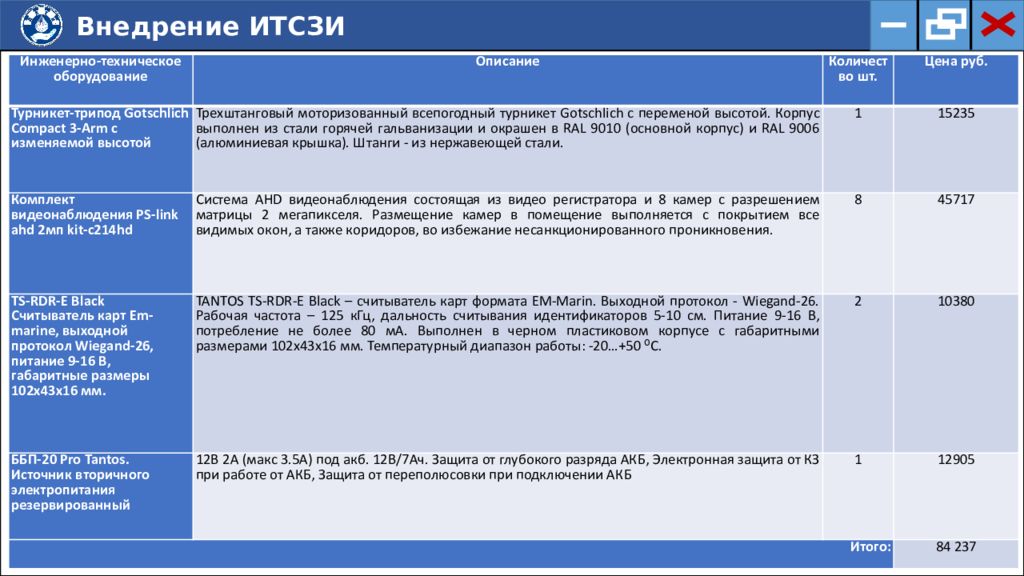

Внедрение ИТСЗИ Инженерно-техническое оборудование Описание Количество шт. Цена руб. Турникет- трипод Gotschlich Compact 3-Arm с изменяемой высотой Трехштанговый моторизованный всепогодный турникет Gotschlich с переменой высотой. Корпус выполнен из стали горячей гальванизации и окрашен в RAL 9010 (основной корпус) и RAL 9006 (алюминиевая крышка). Штанги - из нержавеющей стали. 1 15235 Комплект видеонаблюдения PS-link ahd 2мп kit-c214hd Система AHD видеонаблюдения состоящая из видео регистратора и 8 камер с разрешением матрицы 2 мегапикселя. Размещение камер в помещение выполняется с покрытием все видимых окон, а также коридоров, во избежание несанкционированного проникновения. 8 45717 TS-RDR-E Black Считыватель карт Em-marine, выходной протокол Wiegand-26, питание 9-16 В, габаритные размеры 102х43х16 мм. TANTOS TS-RDR-E Black – считыватель карт формата EM- Marin. Выходной протокол - Wiegand-26. Рабочая частота – 125 кГц, дальность считывания идентификаторов 5-10 см. Питание 9-16 В, потребление не более 80 мА. Выполнен в черном пластиковом корпусе с габаритными размерами 102х43х16 мм. Температурный диапазон работы: -20…+50 ⁰С. 2 10380 ББП-20 Pro Tantos. Источник вторичного электропитания резервированный 12В 2А (макс 3.5А) под акб. 12В/7Ач. Защита от глубокого разряда АКБ, Электронная защита от КЗ при работе от АКБ, Защита от переполюсовки при подключении АКБ 1 12905 Итого : 84 237

Последний слайд презентации: Министерство профессионального образования и занятости населения Приморского

Заключение В результате проделанной работы по проектированию комплексной системы защиты информации (КСЗИ) для предприятия была проведена всесторонняя оценка текущего состояния информационной безопасности, выявлены уязвимости и разработаны соответствующие меры по их устранению. Основные этапы работы включали анализ существующей инфраструктуры, классификацию обрабатываемых данных и определение критически важных информационных ресурсов. Особое внимание было уделено разработке системы контроля и управления доступом (СКУД), что позволило создать надежную защиту от внутренних угроз. Были определены и включены в проектирование ключевые элементы СКУД, такие как электронные замки, карточные считыватели, системы видеонаблюдения, сигнализация и физические барьеры, которые обеспечивают многоуровневую защиту критических зон предприятия. Проведенная работа по проектированию комплексной системы защиты информации соответствует достаточным для реализации и функционирования средств защиты информации, и способствует значительному повышению уровня защищенности информационных ресурсов предприятия ЖКС №4.