Первый слайд презентации: Безопасность Wi-Fi сетей

Студенты ФБГОУ «Чувашский Государственный университет им. И.Н. Ульянова» Ф ИВТ-21-11: Исаков Тимофей Алексеев Александр Научный руководитель: Ст. преп. Первова Н. В.

Слайд 3: Наши цели

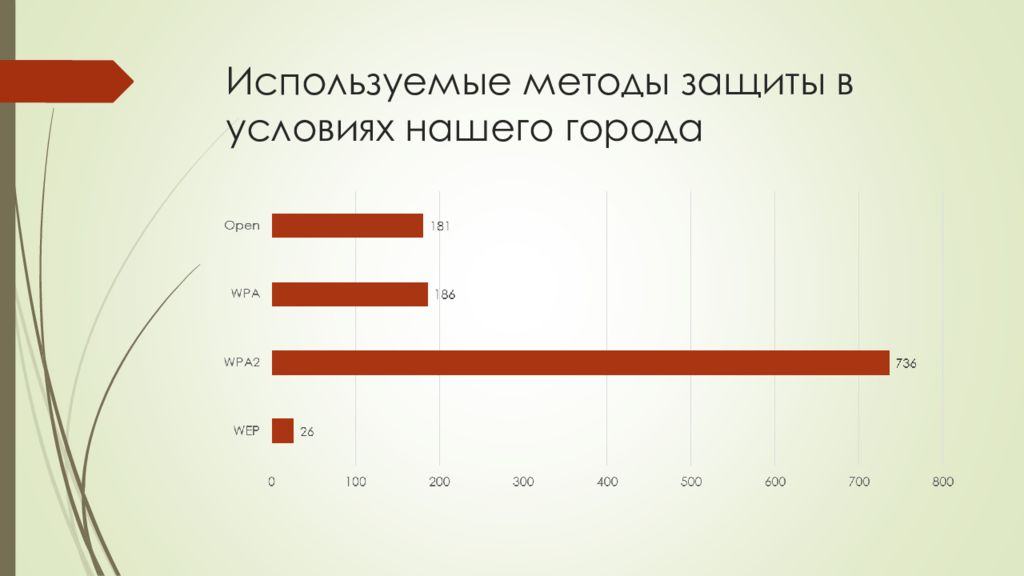

Проанализировать существующие алгоритмы защиты Указать на уязвимости алгоритмов защиты Проанализировать текущее состояние защищенности Wi-Fi сетей в условиях нашего города Донести до общественности об угрозах использования Wi-Fi

Слайд 4: Основные методы защиты Wi-Fi

Open Защита по SSID Фильтрация по MAC- адресу WEP WPA WPA2 WPS

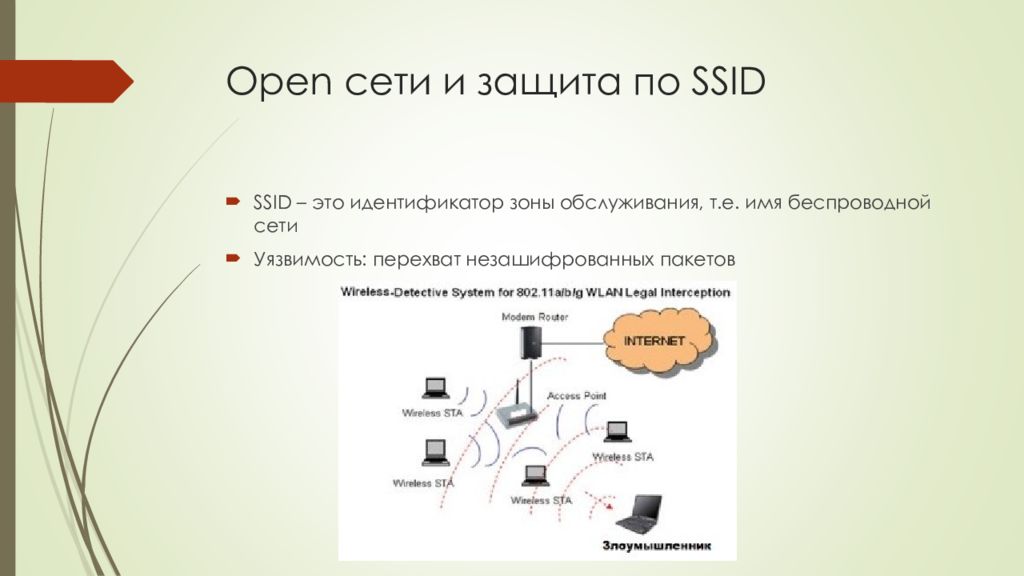

Слайд 6: Open сети и защита по SSID

SSID – это идентификатор зоны обслуживания, т.е. имя беспроводной сети Уязвимость: перехват незашифрованных пакетов

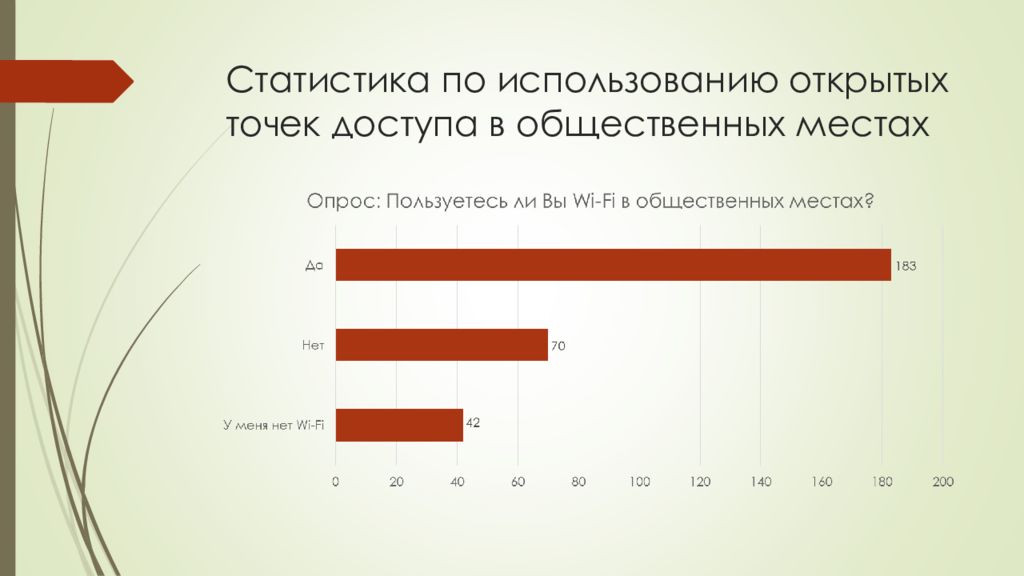

Слайд 7: Статистика по использованию открытых точек доступа в общественных местах

Слайд 8: Доступ к сети по MAC- адресу

MAC-адрес –это уникальный идентификатор, присваиваемый каждой единице оборудования компьютерных сетей. Недостаток: Каждый раз при добавлении нового устройства нужно добавлять новый MAC-адрес в список доверенных Уязвимости: Подделка своего MAC- адреса злоумышленником От кого спасет:

Слайд 9: WEP

WEP – это алгоритм обеспечения безопасности сетей Wi-Fi. Во всяком случае его так анонсировали. В его основе лежит поточный шифр RC4. Для подсчета контрольный сумм используется алгоритм CRC32. Преимущества: быстрая скорость работы Недостатки: высокая вероятность взлома, связанная с коллизией векторов инициализации шифра RC4 и изменение кадров От кого спасет: Среднестатистический пользователь

Слайд 10: WPA

WPA – улучшенный WEP Преимущества: 1. Усовершенствованная система шифрования RC4 2. Обязательная аутентификация с использованием EAP. 3. Система централизованного управления безопасностью, возможность использования в действующих корпоративных политиках безопасности. 4. Совместимость между множеством беспроводных устройств как на аппаратном уровне, так и на программном. Недостатки : Ключ TKIP

Слайд 11: WPA2

WPA 2 – это принципиально новый метод защиты, использующий CCMP и алгоритм AES. Преимущества: На данный момент является самым защищенным способом шифрования беспроводной сети. Недостатки: Единственная обнаруженная уязвимость была представлена 23 июля 2010 года, называемая Hole196, авторизованный злоумышленник посредству закрытого ключа мог расшифровать данные других пользователей без взлома ключей и брутфорса. От кого спасет: от 99% хакеров От этого ничто не спасет

Слайд 12: WPS

Wi-Fi Protected Setup (защищённая установка) — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi, созданный Wi-Fi Alliance. Официально запущен 8 января 2007 года. Преимущества: Упрощает настройку wi-fi для среднего пользователя. Недостатки: Авторизация по PIN -коду Спасет от:

Слайд 15: Замена легальной точки доступа

Замена легальной точки доступа своей посредству перекрытия сигнала легальной точки более сильным.

Слайд 16: DDOS- атака

DDOS- атака – бомбардировка пустыми пакетами (информационным мусором) чужого хоста, посылка большого количества фреймов с запросами на прекращение сеанса и отсоединение.

Слайд 17: FMS- атака

FMS- атака (атака Фларера-Мантина-Шамира)- атака, использующая слабые вектора инициализации. Атака медленная. В настоящее время неактуальна из-за улучшения протокола WEP.

Слайд 18: Атака KOREK’ а

В 2004 году была предложена хакером, называющим себя KoreK Использует только векторы инициализации, быстрее FMS- атаки

Слайд 19: PTW- атака

Атака Тевса-Вайнмана-Пышкина была предложена в 2007 году, Использует возможность инъекции ARP запросов в беспроводную сеть. На данный момент это наиболее эффективная атака на WEP, для взлома требуется всего несколько десятков тысяч кадров. При анализе используются кадры целиком.

Слайд 20: Атака ChopChop

Атака Бека - Тьюса – этот метод позволяет прочитать данные, передаваемые от точки доступа клиентской машине, а также передавать поддельную информацию на клиентскую машину. Использует короткие пакеты ( ARP и DNS ). Информацию, передаваемую от клиента к маршрутизатору, прочесть не удается.

Слайд 21: MITM + ChopChop атака

Через 2 года, после открытия атаки ChopChop, в 2010 году, криптоаналитики из университета Хиросимы и университета Кобе Тошихиро Охигаши и Масакату Мории улучшили данную атаку. Что повысило скорость, в лучшем случае, до 1 минуты. Они использовали данную атаку вместе с атакой MITM, человек по середине. Способ борьбы: Использование стандарта WPA2

Слайд 22: Метод грубой силы

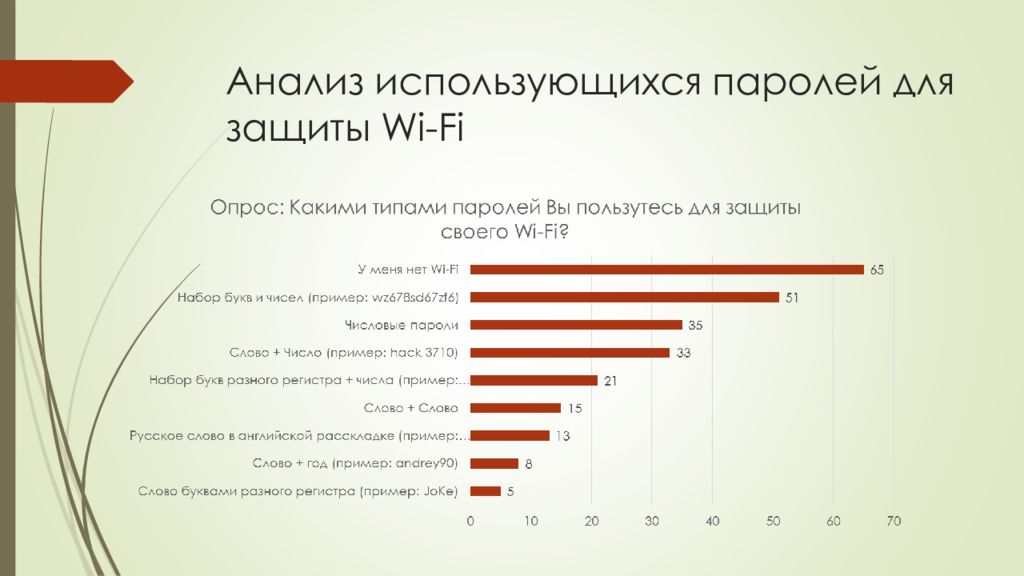

Метод грубой силы (брут, brute force attack) — метод преодоления криптографической защиты перебором большого числа вариантов, например, перебор всех возможных паролей для расшифровки сообщения. Большинство методов криптографической защиты теоретически возможно преодолеть с помощью такой атаки, однако затраты времени, необходимые для проведения такой атаки, часто неприемлемы (годы-десятки-сотни лет). Можно ускорить процесс перебора использованием словаря, т.е. большого списка логически вероятных слов, которые могут быть паролями. Способ борьбы: Сложные пароли, состоящие из набора букв и цифр, не несущие смысловой нагрузки.

Слайд 24: Советы по защите Wi-Fi

Обеспечить безопасность вашей беспроводной сети может WPA 2. Конечно, можно использовать фильтрацию по MAC -адресу, это вполне будет достаточно, чтобы остановить мелких и средних хулиганов. Но это стоит использовать лишь в совокупности с другими методами защиты. Избегайте использования WEP и простых паролей. Остерегайтесь использования в общественных местах Wi - Fi для выхода в социальные сети или для оплаты счетов, покупок. Не подключайтесь к незнакомым Wi - Fi -сетям. Если Ваша сеть ведет себя странно, перегружена, хотя Вы ничего скачиваете с Интернета, то стоит задуматься, быть может, как раз сейчас ее взламывают или уже взломали.

Слайд 25: Заключение

WPA2 является основным методом защиты и это радует. WEP сдал позиции, но еще существует Многие люди, использующие открытые сети, находятся в зоне риска Нужно проводить беседы, направленные на повышение грамотности в сфере безопасности